三星将对手机厂商出售其安全芯片

2020-03-02

14:00:17

来源: 半导体行业观察

来源:内容来自

半导体行业观察综合

,谢谢。

随着越来越多的机密数据存储在移动设备中,许多公司正在尽力提供安全解决方案来保护这些数据。三星在Galaxy S20系列中引入了一种新的安全芯片,它应该是业内最好的。这家韩国科技巨头还宣布,该芯片已投入量产。

据三星介绍,这是一个用于移动设备的通用标准评估保证等级(CC EAL)5+认证的安全元件(SE)交钥匙解决方案。新的SE提供了一个强大的安全解决方案,该解决方案由安全芯片(S3K250AF)和优化的软件组成,可以完全保护隔离数据存储上的私有数据。

三星方面进一步指出,基于S3K250AF的SE结合了微控制器,高级硬件级别保护和优化的安全OS。该解决方案具有CC EAL 5+认证的硬件,移动组件获得的最高水平以及专用的保护软件,可确保在移动设备上提供一流的安全性保证。三星方面强调,尽管当前的智能手机或平板电脑已经具有强大的安全性来抵御可能的篡改,但专用于安全性的芯片增加了额外的对策来防御可能的攻击,例如逆向工程,电源故障和激光攻击,这使得其他人很难访问或攻击。复制存储的机密数据。此外,SE解决方案通过仅接受最新的身份验证请求作为有效身份验证请求,来管理失败的尝试并防止重播攻击。

用简单的话来说,这意味着三星Galaxy S20系列的拥有者除了已经提供的现有安全层(例如Knox移动安全平台)之外,还将获得专用的安全芯片。

总体而言,三星这个方面和苹果的Secure Enclave和Google的Titan M一样,都是为了保证设备安全,尤其是在安卓设备上面,这个问题更加严重。虽然从安全角度来看这都是非常好的消息,但很遗憾地说,这并不能解决Android驱动的智能手机用户面临的最大安全问题:高度脆弱的生态系统。

但三星表示,他们将会把这个芯片对外出售,帮助保证生态的安全问题。

为了解决安全问题,Google与企业,非营利组织和学术机构组成的组织都签署了一项旨在提高secure enclave的透明度以及最终提高其安全性的计划的原因。该项目被称为OpenTitan,旨在消除使任何处理器都难以完全信任的专有机器代码和秘密制造的迷雾。它由开源硬件非营利组织lowRISC CIC管理和指导。

lowRISC的联合创始人兼董事加文·费里斯(Gavin Ferris)说:“这不仅是四处散布 (floating around)的知识产权,而且实际上是一个非盈利的真实设计和真实工程组织。” “我们相信透明性和安全性是相辅相成的,一切都与建立开放的信任根源保持一致。现有供应商的芯片都不透明,根据发生的事情,它们内部有很多神秘的“肉”(mystery meat)。您可以从您的操作系统与他们交谈,但是下面是什么?它下面的组件和体系结构是什么?这些都不可见。”

OpenTitan大致基于Google在其Pixel 3和4手机中使用的专有信任根芯片。但是OpenTitan是由lowRISC的工程师以及ETH Zurich,G + D Mobile Security,Nuvoton Technology,Western Digital以及,当然还有Google的合作伙伴一起开发的自有芯片架构和广泛的示意图集(extensive set of schematics )。

其实从Pixel 2开始,Google就为其加入了防篡改硬件安全模组,以保护萤幕锁定以及磁碟加密,而在Pixel 3上,更是加载了新一代的企业级安全芯片Titan M。

Titan M有5大功能,第一,能够保护开机载入程式(Bootloader)的安全性,为了避免Android受外部窜改,Google将Titan M整合进Pixel 3的安全启动程序Verified Boot。Titan M在手机开机的时候会验证才载入Android的程式,以防止攻击者尝试解锁开机载入程式。

Titan M的第二个功能便是装置萤幕锁定保护和磁碟加密,Pixel 3使用Titan M来保护使用者的萤幕锁定密码,并透过限制错误尝试的次数以及输入的速度,降低装置遭到暴力破解的风险,在使用者输入正确密码后,Titan M才会进行解密。

Titan M不仅能保护Android作业系统本身,同时还保护了第三方应用程式的安全交易,在Android 9中,开发者现在可以利用StrongBox KeyStore API,在Titan M中产生并储存私钥,另外,对于仰赖使用者回应确认交易的应用程式,Titan M还支援Trusted User Presence和Protected Confirmation,以保护关键安全操作,由于Titan M与Pixel 3侧面的按钮有直接的电子连接,因此远端骇客无法假冒按下按钮的行为,能进一步保护电子投票或是P2P资金转移等线上交易流程。这系列API可以帮助确保是用户而非恶意软件进行操作。Google也表示,Pixel 3是第一款具备保护该功能的装置。

而Titan M第四个特性,也是Google在Titan家族主打的功能,便是其内建防止内部攻击的防篡改能力,除非使用者输入密码,否则Titan M无法被更新韧体,这意思是骇客无法绕过萤幕锁定,将韧体更换为恶意版本。

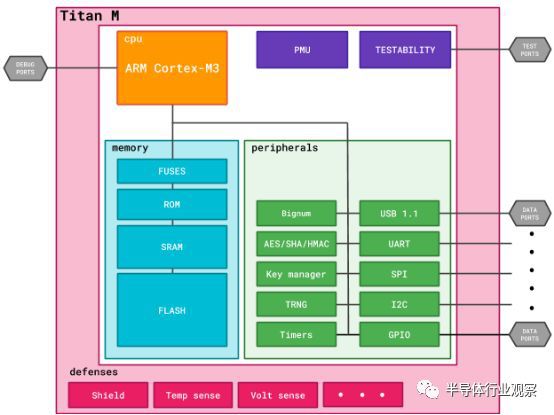

Titan M是块独立的芯片,物理隔离的设计可以减少Rowhammer、Spectre和Meltdown这类硬件层级的漏洞,也由于Titan M的处理器、快取、记忆体以及磁碟都不与手机系统的其他部分共享,因此骇客几乎无法进行侧通道攻击。Titan M的处理器使用ARM Cortex-M3,也特别针对侧通道攻击强化防御功能,能够检测和回应异常情况。

系统启动后,Titan M会以芯片内建的公钥验证快闪记忆体中的韧体签章,当签章一旦有效,快闪记忆体便会被锁定无法修改,而后韧体才会开始被执行。Titan M还具备多种硬件加速器,包含AES、SHA和可用于公钥演算法的可程式化大数协作处理器。Google提到,这些加速器非常灵活,可以使用韧体提供的金钥、使用金钥管理器模组产生的芯片专用金钥或是硬件绑定的金钥进行初始化。

Titan M不仅是一个强化的安全为控制器,同时也是考虑Pixel装置全生命周期设计的安全方法, Titan M的安全设计涵盖了Android从外到内的功能,包括物理以及电子电路设计,还扩及装置生产供应链以及制造程序,并提供了低功耗、低延迟、硬件加速加密、窜改侦测以及即时的韧体更新等特性。

为了透明,Google将开源Titan M韧体原始码,虽然Google拥有签署Titan M韧体的根金钥,但为了二位元透明目的,会以公开来源重新产生二位元建置。

而OpenTitan的结构运行起来非常类似于高质量,高可靠性的开源软件项目。你可以将其类比成Linux,但OpenTitan只是聚焦在芯片。该联盟将利用社区的反馈和贡献来开发和改进工业级芯片的设计,而lowRISC将管理该项目并保持建议和提议的更改不会随意进行。

您现在可以查看OpenTitan Github存储库,但是原理图尚未完成。该组织希望在项目开发过程中首次亮相,以便它可以从早期的公众审查和投入中受益。您可以在一种称为现场可编程门阵列的特殊类型的可重新编程处理器上测试OpenTitan体系结构的各个部分,但是完整的OpenTitan芯片将无法立即生产。发布的确切时间取决于几个因素,例如项目收到了多少社区反馈以及解决这些问题的难度。

是否有人真正制造它们,这还有待观察。但是,寻求可靠信任根源的制造商可以从OpenTitan中同时获得安全性和经济利益。因为这个公开可用的选择将有可能使公司绕开像ARM这样的硅设计商征收的许可费。而且,OpenTitan的设计将拉开历史上有漏洞的(因此可能是易受攻击的)芯片设计部分的帷幕,例如固件和数据处理流程。(And the OpenTitan design will pull back the curtain on historically buggy—and therefore potentially vulnerable—parts of chip design, like firmware and data processing flows.)

同时,任何希望使用OpenTitan的公司都需要正确地进行调整和实施,并且不引入新的漏洞,以与现有软件进行互操作。而且,OpenTitan面临着来自微软等重磅企业的竞争,因为微软最近宣布了自己的专有硬件,以绕过固件来建立安全的信任根。

Google技术基础架构高级副总裁UrsHölzle说:“成功(Success)意味着它会变得更强大,我们的目标是希望每个人都可以对此进行标准化。”。“我们认为OpenTitan是生态系统的基础。这并不是你的唯一方法(You don't have to use it exactly one way)。ARM,AMD和Intel提供这些类型的芯片,但它们都不透明。我们不想从那里开始,因为我们无法验证它。”

据德媒报道,两位美国网络安全专家今年2月份在一场IT防御大会上表示,很多刚出厂的新手机上就装有恶意软件,可以监控主人,这种手机可能在夜深人静的时候给某个远程的服务器传送主人的信息,却不为主人知道,主人也无法禁止其手机的这些操作,而安装安卓系统的手机这种情况尤为严重。

媒体指出,美国网络安全公司Krytowire 公司的网络安全专家Angelos Starvrous 和Ryan Johnson 今年2月份在波恩召开的西罗塞克IT防御大会(Cironsec IT-Defense Conference)上表示,由于谷歌公司于2005年购买安卓系统之后,就在AOSP上开放了安卓密码, 因此任何一位软件开发商都可以自由地从AOSP市场上选取不同功能的应有程序来设计自己的软件系统, 然后制造商和供应商再从这些应有程序中选择自己手机中欲安装的应用程序。

因此AOSP上的漏洞就会被移植入用户手机的核心软件之中, 这种被供应商事先安装的应用程式往往被嵌在相关手机的根级别上,这意味着用户完全无法改变、禁止或删除这些软件组件, 而这些根级别的软件组件还有一个特权, 他们可以自动安装更新软件,而很多恶意软件就可以利用这一漏洞进入用户的手机上。

Stavrous 举例说, 他们曾经发现两款名为Lovelyfonts 和Lovely High Fonts 的用于更改字体的应有软件,他说这两款应有软件对于外行来说非常不显眼,而且从启动器完全无法访问到这两款应有程序,这意味着很多手机用户也完全无法意识到这些应有程序的存在, 但是这两款程序却能够联合对用户的手机发起袭击,并骇客打开用户手机的后门,帮助骇客将用户手机上的加密数据传送到某个远程服务器上。

他介绍说, “仅仅是2019年11月,我们就从26个不同的供应商生产的手机上发现了146种常见漏洞,” 他认为这不是能够一下子就解决的问题。他们随后又发现了大量的这种漏洞。

他介绍说,他们发现的有些漏洞允许骇客远程进入用户手机,激活手机键盘的记录程序,在用户手机中进行屏幕截图或简单地记录手机用户所看到的、所说的和所听到的,包括手机主人所输入的、删除的和更改过的手机密码。

他说:“这些应用程序在后台运作,运作过程中没有任何迹象, 而且会在主人不知道的情况下收集所有的信息。”

Ryan Johnson则表示,对于那些在汽车上安装了安卓系统的电视或汽车娱乐系统的汽车而言,这个问题就更严重。

他说:“因为一旦这些汽车上的娱乐系统开始运行,骇客可能会通过这些漏洞进入汽车的控制区域网络(CAN bus)并控制汽车的方向盘、刹车,这将造成可怕后果。”

报导表示,虽然Kryptowire 公司已经开发出了一种软件来自动检测这种漏洞, 但是仅仅检测漏洞对于普通手机用户而言也没有太大用处,因为普通手机用户可能并不会自己修复这些漏洞。然而随着越来越多的手机软件配件投入市场,这种漏洞可能会更多,而非更少。

*免责声明:本文由作者原创。文章内容系作者个人观点,半导体行业观察转载仅为了传达一种不同的观点,不代表半导体行业观察对该观点赞同或支持,如果有任何异议,欢迎联系半导体行业观察。

今天是《半导体行业观察》为您分享的第2236期内容,欢迎关注。

『

半导体第一垂直媒体

』

实时 专业 原创 深度

识别二维码

,回复下方关键词,阅读更多

“芯”系疫情

|ISSCC 2020

|日韩芯片

|华为

|

存储

|

氮化镓|高通|康佳

回复

投稿

,看《如何成为“半导体行业观察”的一员 》

回复

搜索

,还能轻松找到其他你感兴趣的文章!

责任编辑:Sophie